#黑客帝国:逃出绝命镇2:墨菲斯一

JOJO朦

H4ckBu7eer

2025年09月25日

通过GRUB进入系统

这是某省赛的一个题,去年没有做出来,最近无意中遇到了这个问题,然后就去了解了一下。

流程:

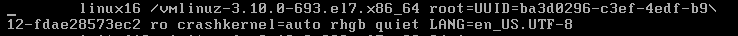

(1)开机按E进入GRUB菜单的编辑模式

(2)按上下键找到下图,再在后面添加行末添加 init=/bin/bash

(3)重新挂载文件系统并重置密码

2025年01月01日

APT免杀核心代码片段

在高级持续性威胁(APT)场景下,PHP Webshell 的代码设计注重隐蔽性和免杀性,下面是一些核心代码片段,这些代码实现了不同的高级攻击技术。你可以通过这些示例进行分析,了解如何绕过检测机制。

1. 文件无痕驻留(内存马)

这个代码通过使用 PHP 的共享内存(shmop)在内存中存储并执行恶意代码,而不在文件系统上留下任何痕迹。

2025年01月01日

APT 级 PHP Webshell 核心技术点解析

APT 级 PHP Webshell 核心技术点解析

以下是 PHP Webshell 在高级持续性威胁(APT)场景下常用的核心技术,涵盖了隐匿性、免杀能力和持久化的关键点。你可以基于这些思路进行分析与对比。

1. 文件无痕驻留(Fileless) – 内存马技术

核心思路:

2025年01月01日

APT级PHP免杀

要达到 APT(高级持续性威胁) 水平,PHP Webshell 需要具备以下核心特点:

文件无痕(Fileless):代码完全驻留于内存或通过动态加载执行,避免磁盘落地。

多层加密与混淆(Polymorphic & Encrypted):恶意代码多态变化,每次运行时生成不同版本,增加检测难度。

2025年01月01日

PHP免杀顶级思路

顶级难度 PHP Webshell 思路(近乎不可检测)

1. 文件无痕驻留(Fileless)+ 多态内存马

不落地执行:完全不生成任何磁盘文件,代码仅在内存中运行。

动态 Hook:利用 PHP 扩展或 FPM 机制劫持核心函数,在内存中动态植入恶意逻辑,持续驻留。

2025年01月01日

PHP免杀

终极免杀思路

1. JIT (Just In Time) 动态编译

利用

OPcache或自定义php.ini配置,在执行时动态编译恶意代码,避免直接执行任何可疑函数。隐藏在常规 PHP 代码中,在关键时刻自解码并执行 payload。

- 控制面板

- 作者列表

Powered By Z-BlogPHP 1.7.3